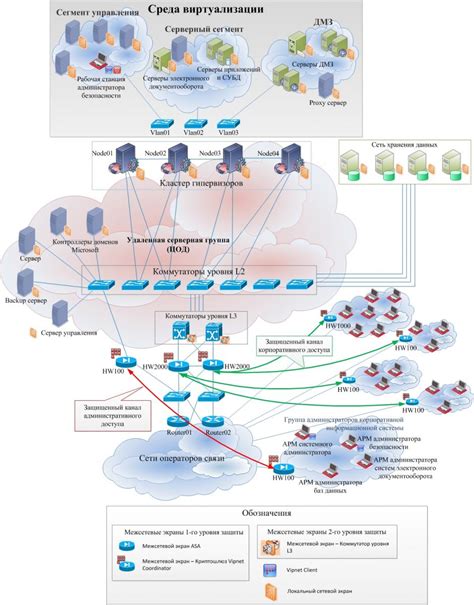

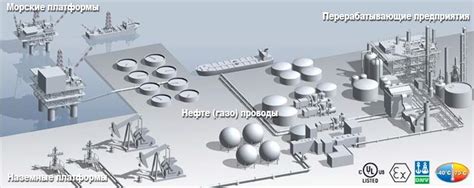

Система защиты информации является одной из ключевых составных частей современного числового мира. В нашей информационной эпохе, где данные стали важным активом, сохранение и обеспечение их безопасности является неотъемлемой задачей для организаций и корпораций, а также для частных лиц.

Основной функцией системы защиты информации является обеспечение конфиденциальности, целостности и доступности информации. Для этого необходимо осуществлять контроль доступа к данным, идентификацию и аутентификацию пользователей, а также защиту от внутренних и внешних угроз. Применение системы защиты информации помогает предотвратить несанкционированный доступ к данным, внедрение вредоносного ПО и кражу информации.

Кроме того, ресурс системы защиты информации играет важную роль в поддержании бизнес-процессов организации и уменьшении рисков. Он позволяет предотвратить простои системы, снизить вероятность утечки данных и финансовых потерь, а также соблюдать требования законодательства в области защиты информации.

Важность защиты информации

Существует несколько основных причин, почему защита информации является важной:

- Сохранение конфиденциальности: защита информации помогает сохранять конфиденциальность данных, которые могут быть чувствительными или иметь коммерческую ценность. Примером может служить клиентская база данных или коммерческая информация, которые в случае утечки могут нанести значительный ущерб организации.

- Защита от несанкционированного доступа: системы защиты информации помогают предотвратить несанкционированный доступ к важным данным. Это может включать защиту паролями, шифрование данных или контроль доступа через различные уровни аутентификации.

- Предотвращение утраты данных: защита информации также способствует предотвращению утраты данных в результате сбоев, хакерских атак или других непредвиденных обстоятельств. Резервное копирование данных и использование надежных систем хранения являются важными аспектами защиты информации.

- Соответствие нормативным требованиям: многие отраслевые и государственные организации подчиняются определенным нормативным требованиям по защите информации. Соблюдение этих требований помогает избежать штрафов и судебных преследований, а также подтверждает качество работы организации.

В целом, защита информации является неотъемлемой частью работы любой организации или системы. Внедрение надежных систем и процедур защиты информации помогает предотвратить утечки данных, защитить конфиденциальность и сохранить нормальное функционирование важных систем и процессов.

Ресурс системы защиты информации

Основная функция ресурса системы защиты информации – это сохранение целостности, конфиденциальности и доступности данных. Целостность подразумевает недопустимость несанкционированных изменений или модификаций информации. Конфиденциальность обеспечивает сохранение секретности данных и предотвращение их несанкционированного доступа. Доступность гарантирует возможность использования информации для авторизованных пользователей в требуемое время и в требуемом объеме.

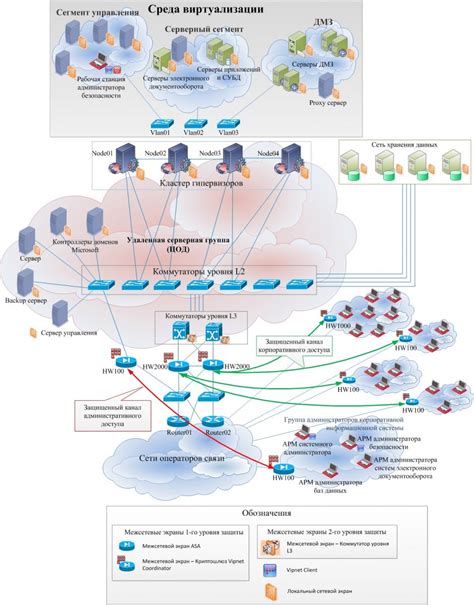

Для обеспечения надежности ресурсов системы защиты информации применяются различные технические, административные и организационные меры. Технические меры включают в себя использование современных антивирусных программ, брандмауэров, инструментов для аутентификации и шифрования данных. Административные меры включают разработку политик безопасности, управление персоналом и регулярное обновление программного обеспечения. Организационные меры включают проведение аудитов безопасности, обучение сотрудников и контроль доступа к информации.

Все эти меры направлены на минимизацию рисков и угроз для ресурсов системы защиты информации. Однако, в современном быстро развивающемся цифровом мире, уровень сложности и совершенство информационных технологий постоянно растут, поэтому важно постоянно обновлять и совершенствовать системы защиты, чтобы быть на шаг впереди потенциальных угроз.

В итоге, ресурс системы защиты информации – это важный компонент обеспечения безопасности данных и защиты информации от несанкционированного доступа, модификации или уничтожения. Правильное использование ресурсов и применение соответствующих мер позволяют эффективно управлять информацией и достичь требуемого уровня безопасности в любой организации или предприятии.

Обзор основных аспектов

Основные аспекты ресурса системы защиты информации включают:

- Аутентификация. Этот аспект обеспечивает проверку подлинности пользователей и устройств, которые пытаются получить доступ к системе. Для этого могут использоваться различные методы, такие как пароли, биометрические данные или аппаратные токены.

- Авторизация. После успешной аутентификации система должна определить, какие действия пользователь или устройство имеют право выполнять. Ресурс системы защиты информации предоставляет механизмы для управления правами доступа, чтобы предотвратить несанкционированный доступ к чувствительным данным и функциям системы.

- Шифрование. Для обеспечения конфиденциальности данных, передаваемых по сети или хранящихся на устройствах, используется шифрование. Ресурс системы защиты информации может предоставлять соответствующие алгоритмы и инфраструктуру для шифрования и расшифрования данных, а также управление ключами шифрования.

- Аудит. Для обеспечения безопасности системы необходимо отслеживать и регистрировать все события, связанные с доступом к данным и функциям системы. Ресурс системы защиты информации предоставляет механизмы для аудита, чтобы можно было выявить и проанализировать потенциальные нарушения безопасности или несанкционированный доступ.

- Идентификация и управление уязвимостями. Ресурс системы защиты информации позволяет идентифицировать и управлять уязвимостями в системе, такими как уязвимости операционной системы, приложений или устройств. Это включает в себя сканирование системы на наличие уязвимостей, установку обновлений и патчей, а также анализ журналов событий для обнаружения аномальной активности.

Основные аспекты ресурса системы защиты информации неисчерпывающи и включают и множество других факторов и функций. Однако, описанные выше аспекты являются ключевыми и ядром функциональности ресурса системы защиты информации.

Функции системы защиты информации

Функции системы защиты информации:

| 1. | Идентификация и аутентификация пользователей. |

| 2. | Контроль доступа. |

| 3. | Шифрование данных. |

| 4. | Мониторинг и обнаружение инцидентов. |

| 5. | Резервное копирование и восстановление данных. |

| 6. | Аудит и отчетность. |

| 7. | Обучение и осведомленность сотрудников. |

Идентификация и аутентификация пользователей позволяют установить личность пользователя и проверить его права доступа к информации. Контроль доступа определяет, какие пользователи или группы пользователей имеют право на доступ к определенным ресурсам.

Шифрование данных используется для защиты информации от несанкционированного доступа. Оно позволяет представить данные в зашифрованном виде, который может быть понятен только получателю с помощью специального ключа.

Мониторинг и обнаружение инцидентов предоставляют систему беспокойство при любом подозрительном или аномальном действии. Это помогает в раннем выявлении любых нарушений безопасности и позволяет принимать меры по устранению проблемы.

Резервное копирование и восстановление данных являются важными процессами для обеспечения доступности информации, даже в случае сбоя или катастрофы. Они позволяют восстанавливать данные после потери или повреждения.

Аудит и отчетность управляются системой, которая регистрирует все действия пользователей и служит доказательством для обнаружения инцидентов или анализа производительности системы защиты информации.

Обучение и осведомленность сотрудников необходимы, чтобы создать культуру безопасности информации в организации. Это включает обучение сотрудников правилам использования информационных ресурсов, распространение информации о новых угрозах и правилах безопасности.

Контроль доступа и авторизация

Контроль доступа играет ключевую роль в системе защиты информации, позволяя обеспечить ограниченный доступ к ресурсам и функционалу системы только для тех пользователей, которые имеют право на него.

Авторизация является одним из способов осуществления контроля доступа. При авторизации пользователь предоставляет системе свои учетные данные (логин и пароль) для проверки и подтверждения своей легитимности. В случае успешной авторизации пользователь получает доступ к определенным ресурсам и функциям системы.

Системы защиты информации обычно используют различные методы контроля доступа и авторизации, например:

| Метод | Описание |

|---|---|

| Ролевая модель доступа | Основана на назначении определенных ролей пользователям и определении прав доступа для каждой роли |

| Многоуровневая модель доступа | Основана на определении уровней секретности информации и уровней доступа для пользователей |

| Биометрическая авторизация | Основана на использовании физиологических или поведенческих характеристик пользователя для подтверждения его легитимности |

Контроль доступа и авторизация позволяют установить и поддерживать безопасность системы защиты информации, предотвращая несанкционированный доступ и повышая конфиденциальность и целостность данных.

Шифрование и дешифрование данных

Основная цель шифрования и дешифрования данных заключается в обеспечении конфиденциальности передаваемой информации и защите её от несанкционированного доступа. Шифрование позволяет предотвратить возможные утечки информации, так как непосвященные лица не смогут понять содержимое зашифрованного сообщения.

Существует множество алгоритмов шифрования, каждый из которых имеет свои особенности и уровень надёжности. Самый популярный алгоритм шифрования - AES (Advanced Encryption Standard), который применяется для защиты государственной информации и основан на симметричном алгоритме.

Для эффективного выполнения шифрования и дешифрования данных необходимо использование ключей шифрования. Ключи - это специальные значения, которые применяются при шифровании и дешифровании данных. Без доступа к правильному ключу невозможно успешно выполнить процесс дешифрования и получить исходную информацию.

Важно отметить, что система защиты информации должна обеспечивать надежное хранение и передачу ключей шифрования для предотвращения их несанкционированного использования. Кроме того, система должна иметь средства контроля целостности данных, чтобы предотвратить возможные изменения информации при передаче и дешифровании.

Шифрование и дешифрование данных являются важными компонентами системы защиты информации и помогают обеспечить конфиденциальность и целостность передаваемых и хранимых данных. Эти процессы позволяют минимизировать риски утечки информации и предотвратить доступ к ней несанкционированными лицами.

Мониторинг и обнаружение угроз

Мониторинг предполагает постоянное наблюдение за состоянием системы защиты информации. Это включает в себя проверку работоспособности компонентов системы, обновление и настройку программных и аппаратных средств, контроль доступа к информации и действий пользователей.

Обнаружение угроз основано на поиске аномалий и подозрительных действий в системе. Для этого применяется анализ логов, мониторинг сетевого трафика, сканирование на наличие вредоносных программ и другие методы. Обнаружение угроз позволяет оперативно реагировать на возникающие проблемы и предотвращать возможные последствия.

В результате мониторинга и обнаружения угроз система защиты информации может ускорить реакцию на инциденты безопасности, защитить от несанкционированного доступа и выполнить превентивные меры для обеспечения безопасности данных.

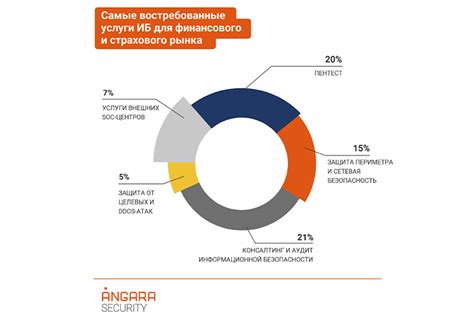

Аудит и анализ защищенности

В процессе аудита и анализа защищенности выполняются следующие действия:

- Идентификация уязвимостей: специалисты анализируют и исследуют систему защиты информационной системы с использованием различных методик и инструментов. Они ищут слабые места и уязвимости, которые могут быть использованы для несанкционированного доступа к информации или нарушения конфиденциальности данных.

- Оценка рисков: на основе обнаруженных уязвимостей и слабых мест производится оценка потенциальных рисков и их влияния на целостность и конфиденциальность информационной системы. Оценка рисков позволяет определить, насколько критична каждая уязвимость и какие меры по устранению необходимо принять.

- Разработка и внедрение исправлений: после оценки рисков разрабатывается план по устранению уязвимостей. Разработанные исправления и патчи применяются в соответствии с установленными процедурами и политиками безопасности.

- Мониторинг: после внедрения исправлений система защиты информационной системы подвергается постоянному мониторингу и анализу уязвимостей. Это позволяет своевременно обнаружить и устранить новые уязвимости и обеспечить непрерывную защиту данных.

Аудит и анализ защищенности информационной системы являются неотъемлемой частью обеспечения безопасности данных. Они позволяют защитить систему от угроз и повысить уровень конфиденциальности и целостности важной информации.

Преимущества ресурса системы

Разработка и использование ресурса системы защиты информации предоставляет несколько значимых преимуществ:

1. Повышенная безопасность

Ресурс системы обеспечивает защиту от несанкционированного доступа к информации и предотвращает утечку конфиденциальных данных. Это позволяет организациям и пользователям быть уверенными в сохранности своей информации.

2. Улучшение производительности

Использование ресурса системы позволяет автоматизировать защиту информации, что способствует снижению рисков и требует меньшего участия человека. В результате, повышается эффективность работы и сокращаются затраты времени и ресурсов.

3. Соответствие требованиям законодательства

Ресурс системы обеспечивает соблюдение нормативных актов и требований в области защиты информации, что является важным компонентом деятельности многих организаций и позволяет избегать возможных штрафов и проблем с законодательством.

4. Централизованный контроль

Использование ресурса системы позволяет осуществлять мониторинг и контроль за безопасностью информации централизованно, что повышает эффективность и удобство управления защитой. Администраторы получают возможность быстро реагировать на угрозы и принимать меры по их нейтрализации.

5. Повышение доверия пользователей

Использование ресурса системы защиты информации позволяет организациям демонстрировать свою ответственность и заботу о сохранности информации клиентов и партнеров. Это способствует укреплению доверия и повышению репутации компании.

Высокая надежность и безопасность

Ресурс системы защиты информации предоставляет высокую надежность и безопасность в обработке и хранении конфиденциальных данных.

В основе системы защиты лежат передовые алгоритмы шифрования, которые обеспечивают высокую степень защиты от несанкционированного доступа. Каждая единица информации пропускается через сложные криптографические функции, что обеспечивает надежность передачи и хранения данных.

Одним из важных аспектов безопасности системы является контроль доступа к информации. Система распознает и аутентифицирует каждого пользователя, определяя его права доступа и роли в системе. Это позволяет максимально ограничить сферу действия пользователей и предотвратить возможность несанкционированного использования информации.

Ресурс системы защиты информации имеет множество встроенных механизмов обнаружения и предотвращения атак, блокировки вредоносных программ и защиты от внешних угроз. В случае обнаружения даже самых малых нештатных ситуаций, система автоматически принимает меры по устранению уязвимостей и восстановлению работоспособности.

Таким образом, ресурс системы защиты информации обеспечивает надежную защиту конфиденциальной информации, обеспечивая высокую степень безопасности и надежности в рамках функционирования системы.

Гибкость и масштабируемость

Гибкость системы защиты информации означает, что она может быть настроена и сконфигурирована в соответствии с конкретными требованиями предприятия или организации. Это включает в себя возможность выбора необходимых элементов системы (например, антивирусного программного обеспечения, брандмауэра, системы обнаружения вторжений) и определение правил доступа к информации.

Масштабируемость системы защиты информации означает, что она может быть расширена или изменена с целью обеспечения защиты всей информационной инфраструктуры предприятия. Это включает в себя возможность добавления новых узлов и компонентов или изменения существующих для адаптации к потенциальным угрозам или изменениям бизнес-процессов.

Гибкость и масштабируемость являются важными характеристиками для современных систем защиты информации, поскольку они позволяют эффективно управлять и контролировать безопасность информации в условиях постоянно меняющихся угроз.