Информационная безопасность является ключевым аспектом для любой организации в современном цифровом мире. Учитывая все большую угрозу кибератак, реагирование на инциденты информационной безопасности становится особенно важным. Реагирование на инциденты информационной безопасности – это процесс, направленный на быстрое обнаружение, анализ и реагирование на нарушения безопасности в информационной системе.

Процесс реагирования на инциденты информационной безопасности обеспечивает своевременное выявление и пресечение возможных угроз для защиты конфиденциальных данных, важных ресурсов и операций организации. Он включает в себя широкий спектр деятельности, начиная от мониторинга информационной системы и обнаружения вторжений до расследования и принятия мер по восстановлению после инцидента.

В процессе реагирования на инциденты информационной безопасности особую роль играют специалисты по информационной безопасности. Они обладают знаниями и навыками, позволяющими эффективно реагировать на различные киберугрозы. Они проводят анализ событий, выявляют уязвимости и разрабатывают стратегии защиты. Они также взаимодействуют с другими службами и специалистами внутри и вне организации для принятия совместных мер по предотвращению и решению проблем информационной безопасности.

Процесс реагирования на инциденты информационной безопасности: ключевые составляющие

- Обнаружение инцидентов - первый шаг в процессе реагирования. Он включает в себя мониторинг систем безопасности, анализ логов, событий и других источников информации для выявления подозрительной активности.

- Регистрация и классификация инцидентов - после обнаружения инцидента необходимо его зарегистрировать и правильно классифицировать, чтобы определить его приоритетность и уровень важности для организации.

- Анализ инцидентов - этот этап включает в себя более детальное исследование инцидента, выявление его причин, способов атаки и последствий. Анализ помогает разработать эффективную стратегию по его устранению и предотвращению в будущем.

- Решение и ликвидация инцидентов - на основе анализа инцидента принимаются меры для его устранения и предотвращения повторения. Это может включать изменение настроек системы безопасности, патчи и обновления ПО, информирование персонала и принятие других технических и организационных мер.

- Мониторинг и предотвращение будущих инцидентов - реагирование на инциденты информационной безопасности также включает в себя внедрение мер по предупреждению и предотвращению будущих инцидентов. Это может быть регулярное обновление систем безопасности, проведение аудитов, усиление обучения персонала и других предупредительных мероприятий.

Эффективный процесс реагирования на инциденты информационной безопасности является важным элементом общей стратегии обеспечения безопасности информации в организации. Он позволяет быстро и эффективно контролировать и минимизировать угрозы, а также повышает готовность и резилиентность организации к потенциальным атакам и нарушениям безопасности.

Обеспечение непрерывной готовности

Обеспечение непрерывной готовности включает в себя несколько ключевых аспектов. Во-первых, необходимо иметь четко определенные и документированные политики и процедуры реагирования на инциденты, которые должны быть доступны и понятны всем сотрудникам организации. Это поможет избежать путаницы и задержек в случае инцидента.

Кроме того, важно постоянно обновлять и развивать свои навыки и знания в области информационной безопасности. Технологии и угрозы постоянно меняются, поэтому специалисты должны быть готовы к новым вызовам и уметь применять актуальные методы и инструменты реагирования.

Другим важным аспектом является наличие и поддержка специализированного инцидентного центра (SOC). SOC – это группа специалистов, которые отслеживают и реагируют на инциденты безопасности в реальном времени. Они мониторят сеть, анализируют потенциальные угрозы и принимают меры для их предотвращения или остановки.

| Преимущества SOC: |

|---|

| 1. Быстрое обнаружение и реагирование на инциденты |

| 2. Минимизация ущерба от инцидентов |

| 3. Защита конфиденциальности и целостности информации |

| 4. Сокращение времени простоя и потерь данных |

Непрерывная готовность также включает в себя регулярное проведение упражнений и тренировок для персонала. Это поможет проверить работоспособность процедур и выявить возможные проблемы или слабые места. Кроме того, такие тренировки позволяют сотрудникам организации приобретать необходимый опыт и навыки, что способствует эффективному и быстрому реагированию на инциденты.

В целом, обеспечение непрерывной готовности является важным элементом процесса реагирования на инциденты информационной безопасности. Оно позволяет организации быть готовой к любым угрозам и быстро решать возникающие проблемы, минимизируя потери и повышая уровень безопасности.

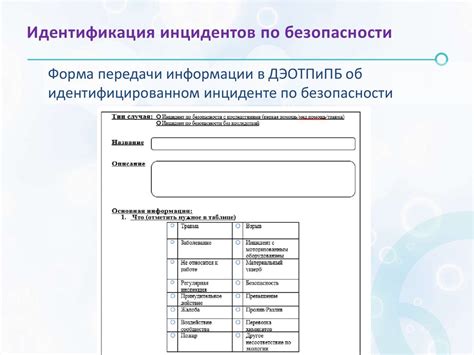

Идентификация и классификация инцидентов

Идентификация инцидента заключается в том, чтобы определить, что произошло. Для этого используются различные методы и средства мониторинга, анализа и обнаружения. Идентификация позволяет ответить на вопросы: что было нарушено, кто стал жертвой, когда и где произошло нарушение.

После того как инцидент был идентифицирован, происходит его классификация. Цель классификации состоит в определении уровня серьезности и приоритета инцидента. Классификация позволяет отделить малозначительные инциденты от критических, а также определить меры для немедленной реакции и развертывания ресурсов.

Для классификации инцидентов используются различные факторы, такие как уровень угрозы, потенциальный ущерб, вероятность повторного возникновения и репутационные риски. Инциденты могут быть классифицированы, например, как низкого, среднего или высокого уровня угрозы, в зависимости от сложности и воздействия на информационную безопасность.

Идентификация и классификация инцидентов являются необходимыми этапами процесса реагирования на инциденты информационной безопасности. Они позволяют оценить уровень угрозы, определить приоритеты и развернуть необходимые меры для защиты информационных ресурсов и предотвращения последствий инцидента.

Анализ последствий инцидента

После того, как инцидент был нейтрализован и остановлен, специалисты начинают анализировать его последствия. Основная цель этого этапа - понять, что произошло, какие данные были скомпрометированы, с чем связана уязвимость в системе, а также определить, какие действия нужно предпринять для устранения уязвимостей и предотвращения подобных инцидентов в будущем.

Анализ последствий инцидента может включать:

- Оценку ущерба и потерь. Специалисты анализируют, какие данные были скомпрометированы или утрачены, какой ущерб нанесли инциденту ресурсы организации (финансы, репутация и т.д.)

- Исследование способа атаки. Анализируются логи событий, регистрационные данные, информация о сигналах тревоги, чтобы понять, каким образом злоумышленник получил доступ к системе.

- Определение корневой причины инцидента. Определяется, какая слабость или уязвимость в системе привела к возникновения инцидента. Это может быть ошибкой в конфигурации, установка необновленных патчей, недостаточной авторизацией и так далее.

- Постановка задач на устранение уязвимостей. На основе полученной информации, разрабатывается план действий для закрытия уязвимостей в системе и введения мер безопасности, чтобы предотвратить повторение подобных инцидентов.

Корректный и полный анализ последствий инцидента позволяет принять меры по восстановлению работоспособности системы, улучшению её защищенности и принятию мер по предотвращению повторных атак.

Мобилизация реагирующих ресурсов

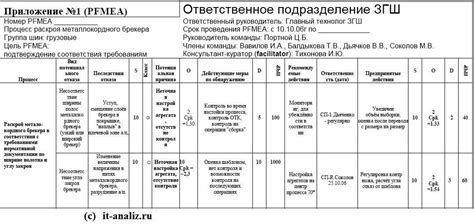

Одним из первых шагов в мобилизации реагирующих ресурсов является определение состава и роли команды реагирования на инциденты. Данная команда состоит из специалистов по безопасности информационных систем, сетевых администраторов, сотрудников отдела технической поддержки и других сотрудников, обладающих необходимыми знаниями и навыками для эффективного реагирования на инциденты.

Команде реагирования на инциденты необходимо иметь доступ к необходимым инструментам и системам для определения и анализа инцидента, а также для принятия неотложных мер по его устранению. Основные ресурсы, которыми должна обладать команда, включают систему мониторинга безопасности, систему регистрации и анализа инцидентов, систему оповещения персонала о возникновении инцидентов и систему автоматического реагирования на инциденты.

Для эффективной мобилизации реагирующих ресурсов необходимо также определить процедуры и политики, регламентирующие действия команды реагирования на инциденты. Важными аспектами данных процедур являются приоритизация инцидентов и определение уровней реагирования, оценка влияния инцидента на безопасность информационных систем и определение допустимых временных рамок для реагирования.

Мобилизация реагирующих ресурсов - важный этап процесса реагирования на инциденты информационной безопасности. Правильная и эффективная мобилизация позволяет своевременно обнаруживать и устранять инциденты, минимизируя их негативные последствия и обеспечивая безопасность информационных систем.

Определение и принятие эффективных мер по митигации

Первым шагом в определении эффективных мер по митигации является анализ инцидента. Необходимо изучить характеристики инцидента, определить его причины и последствия. Такой анализ поможет выявить уязвимости в системе информационной безопасности и определить области, требующие немедленных улучшений.

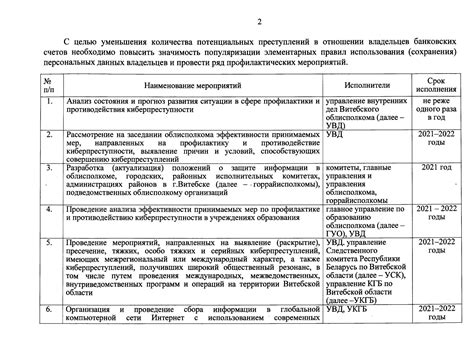

После анализа инцидента следует определить наиболее подходящие меры по митигации. Эти меры могут включать в себя технические, организационные, правовые и образовательные мероприятия. Например, можно установить дополнительные брандмауэры для защиты сети, создать более сложные пароли, обеспечить обучение персонала основам информационной безопасности и т. д.

При принятии мер по митигации необходимо учитывать различные факторы, такие как стоимость и доступность мер, потенциальные последствия и эффективность. Каждая мера должна быть обоснованной и адаптированной к конкретной ситуации.

Определение и принятие эффективных мер по митигации – важный этап в процессе реагирования на инциденты информационной безопасности. Только благодаря такому подходу можно минимизировать риски и обеспечить безопасное функционирование системы информационной безопасности.

Коммуникация и ресурсы координации

Эффективная коммуникация - это процесс, который позволяет своевременно обмениваться информацией между участниками команды по реагированию на инциденты информационной безопасности. Это включает в себя использование средств связи, таких как электронная почта, встроенные системы обмена сообщениями, телефонные звонки или видеоконференции. Кроме того, такие средства, как сбор и анализ дайджестов инцидентов, также сыграют важную роль в обмене информацией между участниками команды.

Важным аспектом коммуникации является также прозрачность процесса обмена информацией. Участники команды должны иметь ясное представление о том, какую информацию необходимо сообщать, как собранная информация будет использоваться и с кем она будет обменяться. Вместе с тем, необходимо учитывать принципы конфиденциальности и безопасности при обмене информацией с внешними структурами и третьими лицами.

Ресурсы координации включают в себя такие элементы, как базы данных инцидентов, системы управления инцидентами, технические инструменты для мониторинга и реагирования на инциденты, а также руководства и процедуры, описывающие процесс реагирования на инциденты информационной безопасности. Координация с помощью этих ресурсов помогает обеспечить оперативное реагирование на инциденты, эффективное использование ресурсов и снижение рисков для организации.

Важно отметить, что коммуникация и ресурсы координации являются взаимосвязанными и взаимозависимыми аспектами. Эффективная коммуникация может значительно улучшить координацию реагирования на инциденты, а наличие надлежащих ресурсов позволяет сделать коммуникацию более эффективной. Поэтому для успешного реагирования на инциденты информационной безопасности необходимо обращать внимание на оба этих аспекта и улучшать их постоянно.

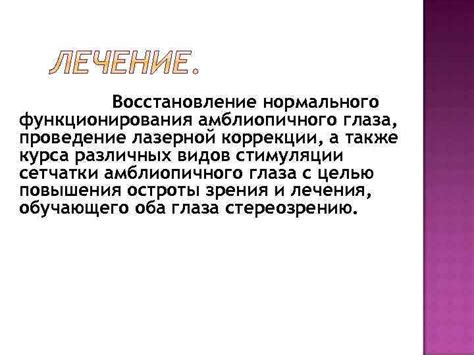

Восстановление нормального функционирования

Восстановление может включать следующие шаги:

- Анализ причин инцидента: Необходимо провести детальный анализ причин инцидента, чтобы понять, что именно привело к его возникновению. Это может помочь предотвратить подобные инциденты в будущем.

- Устранение уязвимостей: После анализа причин инцидента необходимо принять меры по устранению выявленных уязвимостей. Это может включать обновление программного обеспечения, установку новых патчей, изменение паролей или настройку брандмауэра.

- Восстановление систем и данных: После устранения уязвимостей необходимо восстановить работоспособность систем и доступ к данным. Это может включать восстановление резервных копий, восстановление удаленных файлов или восстановление настроек системы.

- Тестирование и проверка: После восстановления работоспособности систем необходимо провести тестирование и проверку их работоспособности. Это может помочь выявить дополнительные проблемы и своевременно их устранить.

- Обучение и информирование сотрудников: После завершения процесса восстановления нормального функционирования необходимо обучить и информировать сотрудников о произошедшем инциденте и принятых мерах по его устранению. Это поможет предотвратить подобные инциденты в будущем.

Восстановление нормального функционирования является важным этапом в процессе реагирования на инциденты информационной безопасности. Правильное и эффективное восстановление позволяет минимизировать ущерб от инцидента и обеспечить безопасность информационных систем и данных организации.

Оценка и улучшение процесса

Для эффективного реагирования на инциденты информационной безопасности необходимо постоянно оценивать и улучшать процесс. Это позволяет выявить слабые места, исправить ошибки и сделать систему более надежной и эффективной.

Одним из ключевых инструментов оценки процесса является мониторинг и анализ инцидентов. Путем анализа статистических данных, уровня проваленных инцидентов и времени их решения можно определить, насколько быстро и эффективно реагирует команда безопасности на угрозы.

Для оценки процесса также полезно проводить регулярные проверки и аудиты системы безопасности. Такие проверки могут включать в себя проверку актуальности политик безопасности, анализ конкретных инцидентов и оценку работы команды реагирования.

После проведения оценки процесса можно определить возможные улучшения. Может быть необходимо обновить политику безопасности, провести тренинги для сотрудников или улучшить процедуры реагирования на инциденты.

Оценка и улучшение процесса должны быть постоянными процессами в охране информационной безопасности. Только так можно обеспечить надежную защиту информации и своевременное реагирование на угрозы.